Principios de Seguridad y Alta Disponibilidad

Disponibilidad - 2ª Parte

Identificar y analizar la disponibilidad de servicios o servidores, puertos abiertos y versiones de sistemas operativos que los soportan, supone la información base para el estudio de las innumerables vulnerabilidades de los sistemas en red.

De este modo se podrán tomar medidas frente a estos puntos débiles de nuestros sistemas.

Vulnerabilidad

Esta parte está dedicada a la búsqueda de posibles vulnerabilidades existentes a través de software con el que realizaremos auditorias que nos proporcionaran informes de las actuales vulnerabilidades que nos podemos encontrar en los equipos, servidores y sistemas de nuestra red.

Nessus

Nessus es un programa de escaneo de vulnerabilidades, tanto para sistemas y aplicaciones de Windows como GNU/Linux.

Consiste en un daemon, nessusd, que realiza el escaneo en el sistema objetivo, y nessus, el cliente (basado en consola o gráfico) que muestra el avance e informa sobre el estado de los escaneos.

Nessus nos ofrece gratuitamente una versión Home en la que podemos utilizar algunas de las utilidades con las que cuenta esta potente y completa herramienta para realizar nuestras auditorias de seguridad.

En las siguientes imágenes vemos las distintas utilidades según la versión que tengamos.

Antes de poder utilizar la versión Home debemos registrarnos para solicitar un código de activación y posteriormente descargaremos el instalador.

Una vez registrados nos enviran en código de activación del producto al correo que indicamos en el registro.

En la página de descarga de Nessus seleccionamos el tipo de sistema operativo que vamos a utilizar a la vez que nos ofrecen guías de instalación y uso, video tutoriales y un foro donde podemos realizar consultas.

Instalando Nessus

La instalación

no nos resultara complicada, ejecutamos el instalador e iremos aceptando parámetros

como los términos de licencia, ubicación de la instalación, etc...

Una vez realizada la

instalacion se procedera a la configuracion de Nessus a traves de la interfaz

web que utilizara el programa.

Creamos nuestro usuario con el que tendremos acceso al

programa y sus herramientas.

Introducimos el código de activación que hemos recibido

anteriormente en el correo con el que nos hemos registrado.

Continuamos con la descarga e instalación de los plugin

necesarios para la correcta ejecución de Nessus.

Una vez terminado se inicializara Nessus y nos aparecerá a

la pantalla de login para introducir nuestro usuario y contraseña.

Trabajando con Nessus

Para trabajar con Nessus tenemos tres principales apartados.

Scans, donde podemos ejecutar, almacenar y administrar nuestros análisis

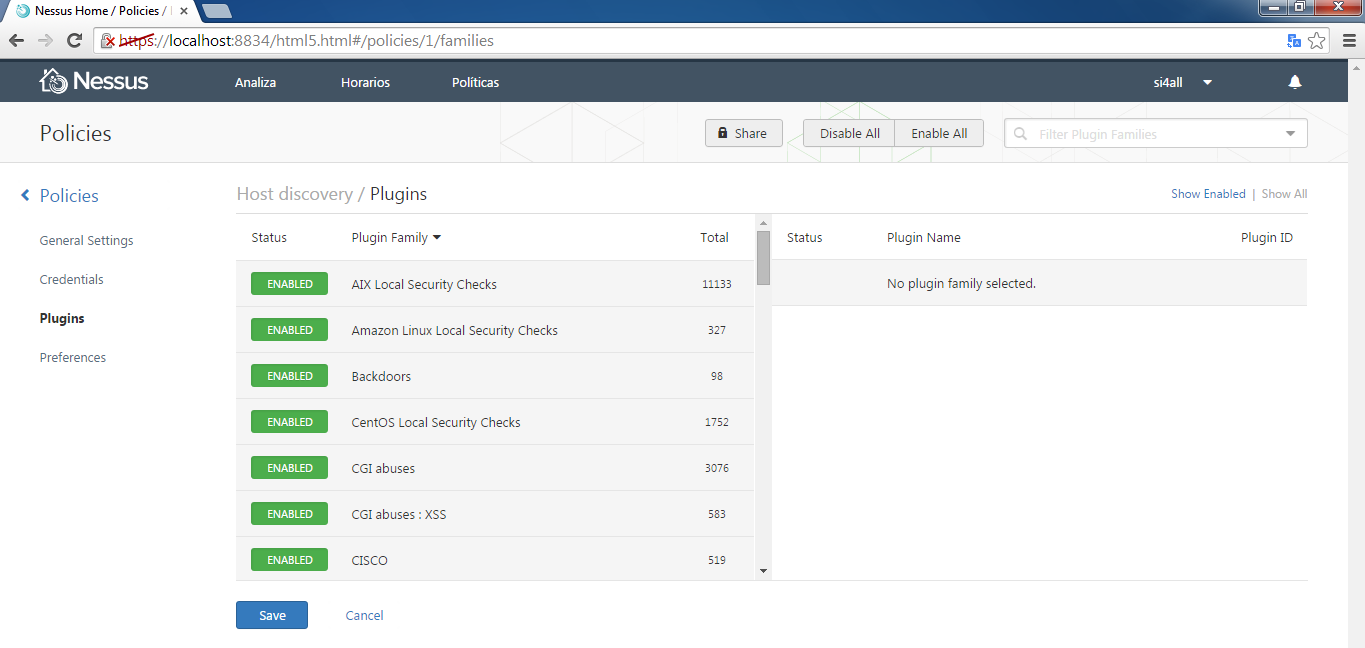

Policies, aquí crearemos nuestras políticas de escaneo donde configuraremos los distintos prametros de nuestros analisis.

Schedules, esta es la pestaña de horarios donde configuraremos los horarios de analisis y nos permitirá programar tareas para elegir cuando se van a efectuar.

Tambien nos da la posibilidad de configurar cuentas de correo a las que enviaremos automáticamente los resultados de los analisis.

Antes de ejecutar un analisis debemos de crear una política.

Según la versión de Nessus que tengamos se nos ofrecerá mayor o menor tipos de políticas, para este ejemplo vamos a seleccionar Basic Network Scan, escaneo básico de la red.

Dentro de esta politica tendremos opciones avanzadas que podemos activar con el fin de poder personalizar nuestro analisis lo maximo posible.

Podemos configurar credenciales, plugins y preferencias.

Una vez creada nuestra política podemos pasar a crear nuestro analisis.

Hay que configurar algunos parámetros como el nombre, una breve descripción de nuestro analisis, seleccionar la política que queremos que se aplique en el analisis, la carpeta donde se van a almacenar los datos y las direcciones que queremos analizar.

Dentro de las direcciones podemos elegir rangos como por ejemplo 192.168.2.1 – 192.168.2.180 , direcciones de red: 192.168.2.0/24 o también nombres de dominio seguridad4all.com por ejemplo.

Configurado todo lanzamos nuestro analisis.

Cuando termine quedara almacenado para poder consultarlo cada vez que nos sea necesario.

Cuando lo consultemos nos mostrara todos los detalles de las vulnerabilidades en cada dirección en un rango basado en la peligrosidad de las detecciones, información, baja, media, alta o critica.

Tambien puedes consultar las otras dos partes de este articulo desde los siguientes enlaces:

No hay comentarios:

Publicar un comentario